全球 500 亿条数据被 Elasticsearch 勒索者删除

发布于 2017-01-19 00:59:44 | 255 次阅读 | 评论: 0 | 来源: 网友投递

这里有新鲜出炉的ElasticSearch权威指南,程序狗速度看过来!

ElasticSearch 基于Lucene的搜索引擎

ElasticSearch是一个基于Lucene构建的开源,分布式,RESTful搜索引擎。设计用于云计算中,能够达到实时搜索,稳定,可靠,快速,安装使用方便。支持通过HTTP使用JSON进行数据索引。

我们建立一个网站或应用程序,并要添加搜索功能,令我们受打击的是:搜索工作是很难的。我们希望我们的搜索解决方案要快,我们希望有一个零配置和一个完全免费的搜索模式,我们希望能够简单地使用JSON通过HTTP的索引数据,我们希望我们的搜索服务器始终可用,我们希望能够一台开始并扩展到数百,我们要实时搜索,我们要简单的多租户,我们希望建立一个云的解决方案。Elasticsearch旨在解决所有这些问题和更多的。

该文转自微信公众号“北京白帽汇科技有限公司”,作者为“安全实验室”,原文标题为《 威胁情报预警:Elasticsearch勒索事件 》,雷锋网已获授权。

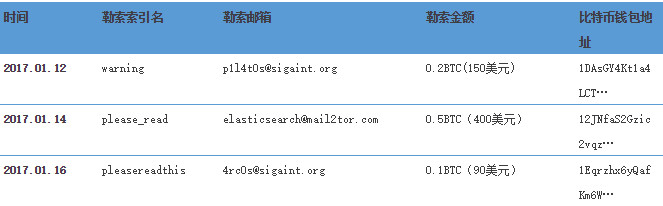

2017年1月12日,白帽汇监测到针对全球使用广泛的全文索引引擎Elasticsearch的勒索事件,经过多日的跟进分析,直至2017年1月17日,共有3波勒索者,根据白帽汇FOFA系统对删除之前数据与被删除数据进行对比分析,此次攻击被删除的数据至少500亿条,被删除数据至少450TB。在勒索事件发生后,有1%的Elasticsearch启用了验证插件,另外有2%则关闭了Elasticsearch。

【注:以上比特币价格按照事发当日比特币价格换算】

事件回顾

2017年1月12日上午10时

白帽汇发现第一波勒索者,分析统计,发现共有10264台服务器已经遭受攻击,并且还一直持续增长。

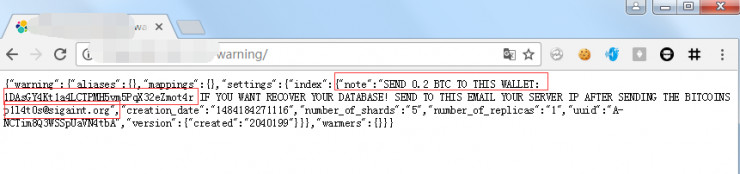

攻击者会删除Elasticsearch所有索引信息,并创建一个名为warning的索引,勒索者写入需要支付0.2比特币才给受害者发送数据(目前按照比特币市场价格,约等于150美元),并留下邮箱地址p1l4t0s@sigaint.org。该邮箱域与Mongodb勒索的作者使用的是同一个域,id不同.据了解,此前Mongodb勒索攻击者其实并未备份数据,而是直接删除,而目前确认Elasticsearch也是一样,并未对数据进行备份,而是直接删除全部。

2017年1月14日中午12时

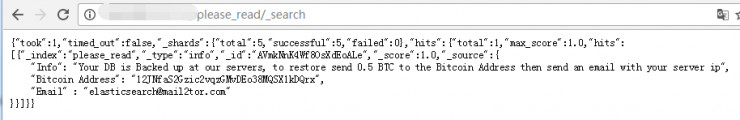

白帽汇发现第二波勒索者,创建一个名为please_read名字的索引。攻击者留下类似的文字,该勒索信息显示需要支付0.5BTC(按照当天比特币市场价格,约等于400美元)。邮箱elasticsearch@mail2tor.com。

2017年1月16日中午12时

白帽汇发现第三波勒索者,其创建的索引为pleasereadthis.使用的邮箱地址为4rc0s@sigaint.org。

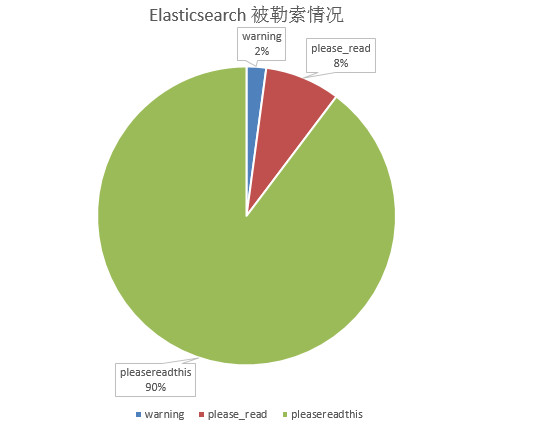

影响范围

截止2017年1月17日,白帽汇通过FOFA系统中的68000余个Elasticsearch进行统计分析,发现目前全球共有9750台存在勒索信息。其中此次被删除的数据达到至少500亿条,被删除数据大小至少450TB。通过两次勒索情况的对比分析,发现有大概1%的Elasticsearch使用了验证插件,另外有2%则关闭Elasticsearch,现在已经无法访问。

白帽汇FOFA系统中显示,互联网上公开可访问的Elasticsearch超过68000余台。其中,共有受害总数9750台。

目前全球中受影响最多的为美国4380台,其次是中国第二944台。法国787台,爱尔兰462台,新加坡418台。以下是Elasticsearch勒索全球分布范围:

【Elasticsearch受勒索影响全球分布】

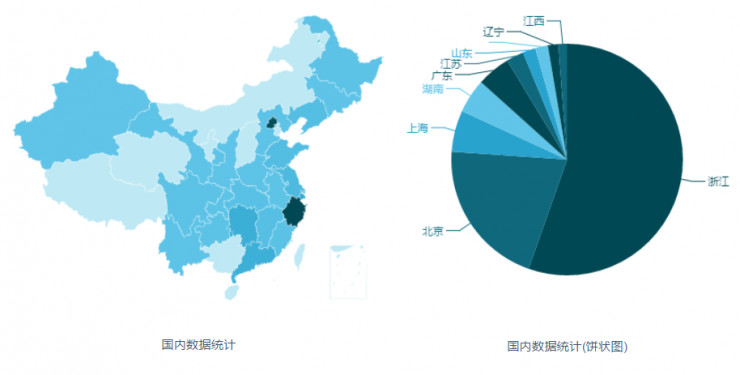

其中,中国受害的有944台。其中,浙江省受影响最严中,有498台,其次是北京,186台,上海52台,湖南43台,上海42台。

【Elasticsearch中国地区受害影响范围】

安全建议

Elasticsearch方便,实用的同时,也引入了安全隐患和数据泄露的风险。

那么如何加强安全防范呢,这里给大家如下安全建议:

1、 增加验证,官方推荐并且经过认证的是shield插件,该项目为收费项目,可以试用30天。网络中也有免费的插件,可以使用elasticsearch-http-basic,searchguard插件。

Shield 可以通过bin/plugin install [github-name]/[repo-name] 形式安装。

2、 使用Nginx搭建反向代理,通过配置Nginx实现对Elasticsearch的认证。

3、 如果是单台部署的Elasticsearch,9200端口不要对外开放。

4、 使用1.7.1以上的版本。在1.7.1以上版本目前还没有爆出过相关漏洞。

5、 另外elasticsearch的官方也有其他产品与Elasticsearch配合紧密的,这些产品也存在漏洞,企业如果有使用其他相关产品存在漏洞也要进行修复,如Logstash,Kibana。

6、 加强服务器安全,安装防病毒软件,使用防火墙,网站安装WAF.并对数据库,系统,后台,使用的服务设置复杂的密码,建议设置16位的大小写字母+特殊字符+数字组合。

相关链接

全球Elasticsearch分布:https://fofa.so